WiFi w firmie czyli Windows Radius (NPS) i Mikrotik

Wstęp

W dzisiejszych czasach WiFi w firmie to podstawa, o zaletach tego rozwiązania nie muszę nikomu pisać. Zabezpieczenie natomiast takiej współdzielonej sieci to już inna bajka. W zasadzie samo zabezpieczenie jest proste ale potem zarządzanie tym jest trudne.

Scenariusz pierwszy

Mamy sieć WiFi na mikrotiku o nazwie SSID: organizacja.pl, zrobiliśmy zabezpieczenie w postaci szyfrowania WPA2 PERSONAL z kluczem działającym ala hasło. Super rozwiązanie sprawdza się, nie mamy nikogo obcego w sieci. Mamy dodatkową sieć o nazwie SSID: organizacja.pl-goscie, niezabezpieczona z wolnym internetem, powiedzmy, że firewall zezwala na sprawdzenie poczty i przeglądanie podstawowych stron. Nie wdając się w szczegóły filtrowania działa wszystko dobrze. Teraz wyobraźmy sobie sytuację w której musimy odciąć dostęp do sieci jednej osobie, albo ktoś rozgadał hasło. W takiej sytuacji możemy zrobić filtrowanie dodatkowe po adresach MAC, w przypadku małej firmy to można bawić się w takie zabezpieczanie. Zmiana hasła również wchodzi w grę ale teraz musimy każdemu na komputerze wpisać od nowa hasło do sieci. I takie hasło również może szybko wypłynąć, stąd warto sięgnąć po inne rozwiązania.

Scenariusz drugi

Mamy sieć dla gości jak wyżej oraz sieć firmową pod nazwą SSID: organizacja.pl, natomiast jako szyfrowanie wykorzystujemy WPA2 ENTERPRISE (nie PERSONAL). Przy uwierzytelnianiu użytkownika wykorzystujemy jedyne jego poświadczenia (każdy z użytkowników ma swoje więc mamy z głowy problemy związane ze współdzielonym kluczem/hasłem).

Opis środowiska

Domena: organizacja.pl

kontroler domeny: sdc01.organizacja.pl - 10.18.0.10

sieć WiFi SSID: organizacja.pl

Mikrotik: 6.27, RB2011UiAS - 10.18.0.1

sieć WiFi dla gości: organizacja.pl-goscie

Zaczynamy od konfiguracji Mikrotika

dodajemy profil security dla sieci bezprzewodowej, który wiążemy z naszą siecią organizacja.pl

/interface wireless security-profiles add name=radius authentication-types=wpa2-eap management-protection=allowed mode=dynamic-keys

Następnie dodajemy serwer radius który zainstalujemy na sdc01 - rolę serwera radius będzie pełniła usługa NPS.

/radius add address=10.18.0.10 secret=P@ssw0rd service=wireless src-address=10.18.0.1

Zwracam uwagę na poprawne adresy. Myślę, że do tej pory wszystko proste i jasne. Po stronie Mikrotik-a to tyle, teraz przechodzimy na serwer sdc01.

Instalacja CA oraz przygotowanie certyfikatów

W zasadzie jest możliwe ominięcie wykorzystywania certyfikatów ale ma to same wady więc opisuję pełne wykorzystanie CA wraz z odpowiednimi certyfikatami. Instalujemy usługę w wydaniu enterprise. Więc dodajemy rolę...

Instalujemy tylko CA jak poniżej, więcej nie potrzebujemy chociaż gdybyśmy wykorzystywali urządzenia które korzystałyby z weryfikacji certyfikatów na poziomie samego połączenia (nie uwierzytelniania) to warto czasem doinstalować web services. Do Mikrotik-a nie jest to wymagane więc zostajemy przy tym co poniżej:

Konfiguracja CA pod NPS-a

Po instalacji przechodzimy do konfiguracji i wybieramy funkcjonalność którą chcemy konfigurować zgodnie z tym co poniżej.

Konfigurujemy jako Enterprise...

Resztę można przeklikać domyślnie.

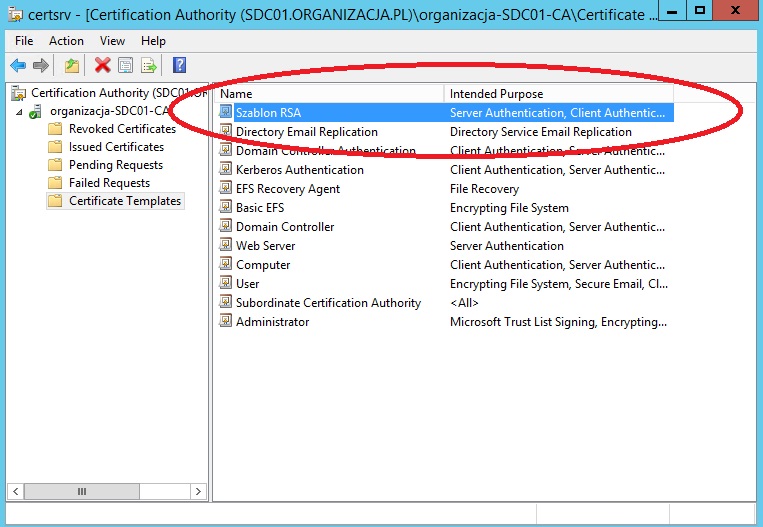

Do uwierzytelniania za pomocą EAP-a wymagany jest certyfikat nadający się do tego, Microsoft przygotował taki szablon certyfikatu który spełnia nasze wymagania. Przechodzimy więc do konsolki certification authority, przechodzimy do zarządzania szablonami.

Teraz warto sobie skopiować szablon który możemy wykorzystać, kopia szablonu pozwoli nam na jego modyfikację bez wpływu na inne certyfikaty czy szablony które już ewentualnie możemy mieć w istniejącym CA.

Na zakładce general wpisujemy nazwę szablonu - może być dowolna ale warto wpisać taką która coś znaczy. Natomiast na zakładce Security poustawiajmy sobie uprawnienia jak poniżej:

Dzięki temu będziemy mogli zrobić sobie automatyczne wydawanie oraz odświeżanie tego certyfikatu za pomocą GPO. Do pełni szczęścia zróbmy sobie jeszcze nazwę w tym szablonie na podstawie nazwy DNS-owej, dzięki temu certyfikaty zrobione za pomocą tego szablonu w Subject Name będą miały nazwę DNS-ową maszyny. Pamiętajmy, że robimy szablon pod certyfikaty dla NPS-a. Ustawiamy nazewnictwo jak poniżej.

Wybieramy nasz szablon (ten o nazwie jaką nadaliśmy).

Zatwierdzamy i powinien nam się pojawić na liście jak poniżej.

Ok jeżeli chodzi o CA to tyle. Mamy wszystko na miejscu, teraz możemy ręcznie zrobić żądanie certyfikacji i wydać certyfikat ale lepiej to zrobić za pomocą GPO - automatycznie będziemy mieli wydawane certyfikaty a do tego będą nam się automatycznie odświeżać przed wygaśnięciem. Dodajemy zatem polisę i ustawiamy jak poniżej.

Zatwierdzamy. Polisę powinniśmy podlinkować tak, żeby działała na nasz serwer na którym mamy NPS-a. Po gpupdate powinniśmy mieć już możliwość wygenerowania automatycznie certyfikatów do NPS-a. Zatem zainstalujmy taką rolę....

Instalacja NPS

Instalujemy usługę Network Policy and Access Services a w rolach tej usługi wybieramy jedynie NPS.

Po instalacji zabieramy się za konfigurację...

Po pierwsze aby nasz serwer radius miał dostęp do bazy danych Active Directory autoryzujemy go...

Poprzez "Register server in Active Directory". - Bez tego kroku nic nam nie zadziała więc upewnijcie się, że to jest wykonane. Następną czynnością jest dodanie naszego Mikrotik-a jako klienta usługi radius. Dodajemy...

Proponuję zwrócić uwagę na adres IP oraz hasło takie jakie wpisaliśmy w Mikrotik-u. Teraz klikamy na główną gałąź konsolki aby odpalić kreator wstępnej konfiguracji sieci WiFi, wybieramy "Radius Server for 802.1x Wireless or Wired connections" jak poniżej i klikamy "Configure 802.1X", zaznaczamy Wireless tak jak niżej.

Dalej powinien być widoczny nasz Mikrotik (możemy tutaj dodać kolejne urządzenia jeżeli mamy).

Przechodzimy dalej...

Na tym etapie nic nie zmieniamy potem dostosujemy sobie ustawienia szczegółowo... Przechodzimy dalej...

Tutaj możemy sobie zalimitować użytkowników którzy będą mogli korzystać z WiFi, ja nie limituję i przechodzę dalej... Aż do podsumowania...

Kreator konfiguracji zrobi nam dwie polisy. Edytujemy tę drugą...

Przechodzimy na zakładkę Constraints, i usuwamy wszystkie metody jakie są. Dodajemy jedynie PEAP jak poniżej.

Po dodaniu przechodzimy do edycji dodanej metody. Weryfikujemy czy mamy odpowiedni certyfikat jak poniżej...

Powinno być wszystko ok, gdybyśmy nie byli pewni to możemy zweryfikować certyfikaty w konsolce mmc.exe / certificates / computer.

No i jak widać ja nie mam poprawnego certyfikatu... brak certyfikatu z mojego szablonu.

Ale robimy gpupdate /force i refresh....

Ok od razu we właściwościach ustawmy pole Friendly Name (wymagane do poprawnego działania EAP).

Nazwa jest dowolna ale proponuję wpisać coś znaczącego. Zatwierdzamy, wracamy do okna wyboru certyfikatu i wybieramy ten właściwy.

Ok to właściwie wszystko, teraz omówię jeszcze kilka pobocznych tematów które znacznie mogą ułatwić dalszą konfigurację.

Kto ma mieć dostęp do WiFi, użytkownik czy komputer?

Przejdźmy do edycji polisy NPS-a i od razu do zakładki Conditions.

Jak widać jedynym warunkiem działania polisy, jest to, że NAS Port type ma być taki a nie inny. Możemy jednak dodać warunek kolejny - lista jest długa można godzinami wymieniać. Tutaj możemy zadecydować które komputery gdzie i kiedy mogą się łączyć, możemy też decydować którzy użytkownicy mogą się łączyć - oznacza to, że jeżeli komputer nie może się podłączyć na swoich poświadczeniach to użytkownik może mieć takie pozwolenie. Wszystko co tutaj ustalimy w tych warunkach tak będzie. Pamiętajmy, że możemy skopiować sobie taką polisę i zrobić obok drugą z innym zestawem warunków. Możliwości jest wiele.

Ok ale nasze komputery dalej się nie łączą do naszego WiFi co z tym zrobić? GPO

Dodanie profilu WiFi do komputerów klienckich.

Tworzymy nowe GPO i linkujemy tak gdzie trzeba - ja linkuję na domenę - czyli dla wszystkich komputerów. Ustawiamy jak niżej.

Ustawiamy jak powyżej, przechodzimy na zakładkę security...

Jak widać możemy ustawić od razu czy komputer ma łączyć się na poświadczeniach komputera czy użytkownika czy użytkownika i komputera. Mamy też CA i certyfikaty na miejscu więc nasz komputer będzie mógł sprawdzić czy AP do którego się łączymy napewno jest w naszej infrastrukturze AD (klient NPS-a, hasło itd), oraz czy certyfikat przekazywany przez AP z CA jest napewno certyfikatem z naszego CA. Weryfikacja taka musi nastąpić i w oknie zabezpieczeń definiujemy którymi certyfikatami CA będziemy sprawdzać certyfikat podawany przez NPS-a (za pośrednictwem AP). Jak widać spina nam się to w jedną całość. Odpalamy gpupdate na kliencie i za chwilę powinien nam się on automatycznie podłączyć do nowego WiFi bez problemów.

Na zakończenie

Na zakończenie dodam, że całość konfiguracji zapewnia bardzo bezpieczne połączenie i finalnie bardzo proste w zarządzaniu. Warto spróbować wdrożyć takie rozwiązanie, bo znacznie zwiększa bezpieczeństwo naszej sieci oraz łatwość zarządzania. Jak to mówią u nas na wsi, "samo dobre". Warto również spiąć sobie takie rozwiązanie z CAPsMAN-em Mikrotikowym. Pozdrawiam i życzę dobrych zasięgów.